NotePad++ a été victime d’une attaque sur son système de mises à jour automatiques

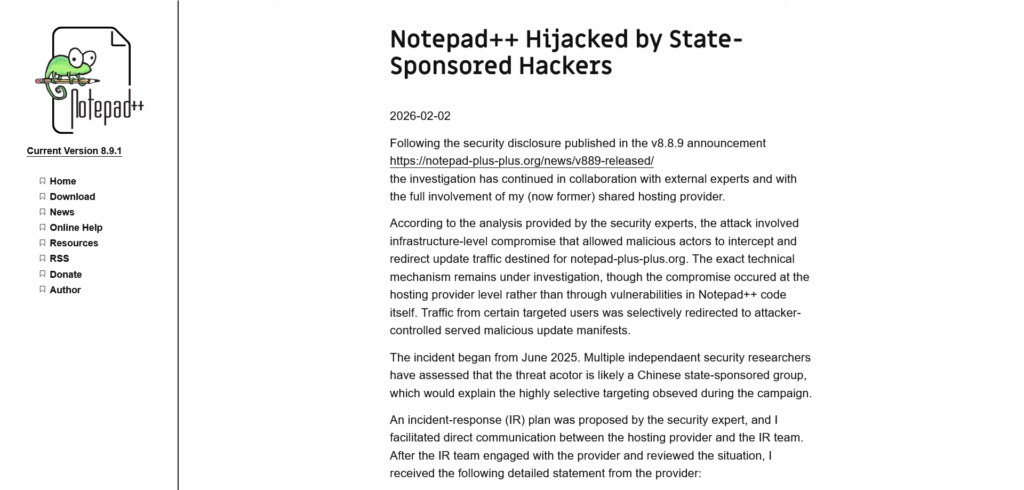

Lundi 2 février 2026, Don Ho, auteur de NotePad++, a indiqué que les mises à jour distribuées par son système de mises à jour automatiques (aussi appelé « système d’auto-update »), ont été infiltrées par des pirates. Tout utilisateur de NotePad++ ayant fait ses mises à jour à l’aide du menu « Mettre à jour NotePad++ » entre les mois Juin 2025 et Décembre 2025, doit considérer son poste comme potentiellement compromis, et réaliser une analyse anti-virale.

Les clients ayant installé des mises à jour via CoreUpdate ne sont pas impactés.

L’équipe de CoreUpdate présente une synthèse technique de cette actualité, qui illustre très bien les attaques par supply chain.

Extrait de l’article du 2 février 2026

Comment le système de mises à jour automatiques de NotePad++ a-t-il été compromis ?

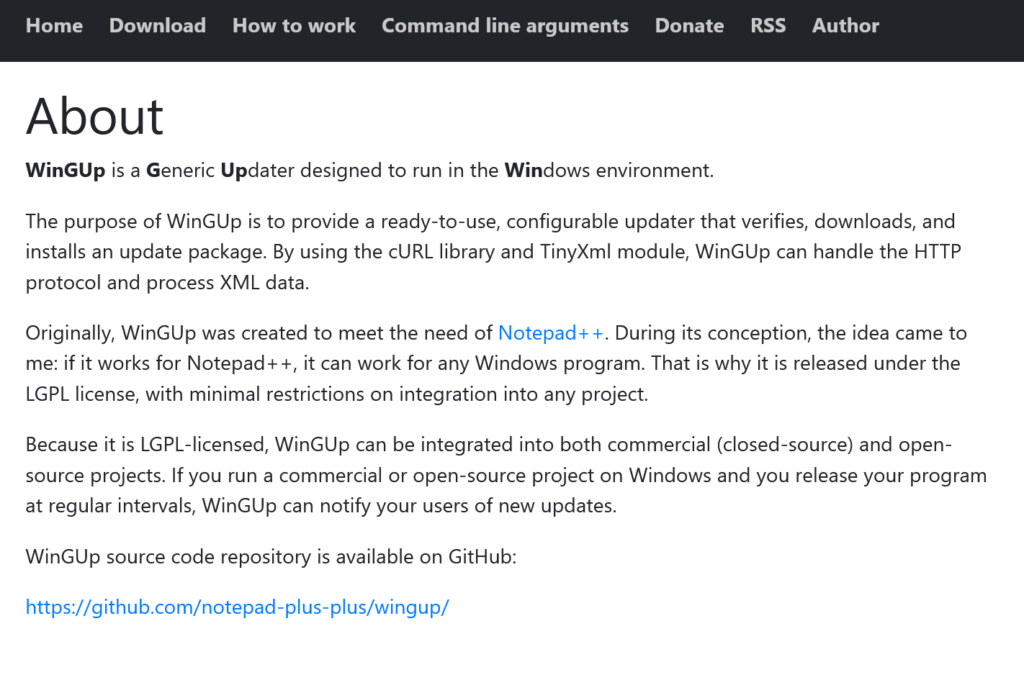

NotePad++ dispose d’un système de mises à jour automatiques construit à l’aide de la brique WinGUp (Windows Generic Updater).

WinGUp facilite la mise en place des mises à jour automatiques avec un système d’appels HTTP vers une URL. Cette URL donne alors des informations sur les mises à jour disponibles et où les récupérer.

Dans le cas de NotePad++, WinGUp était configuré pour aller chercher ces informations sur https://notepad-plus-plus.org/update/getDownloadUrl.php, dans un fichier XML.

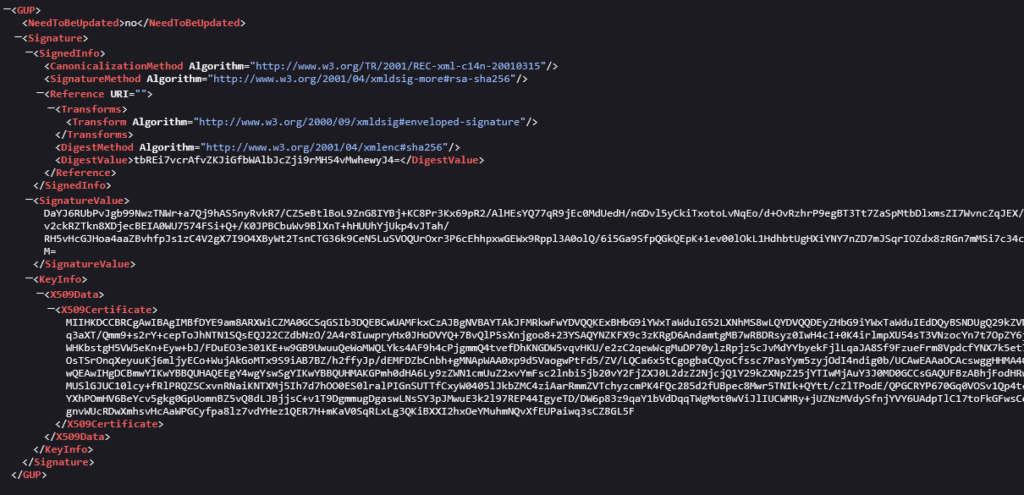

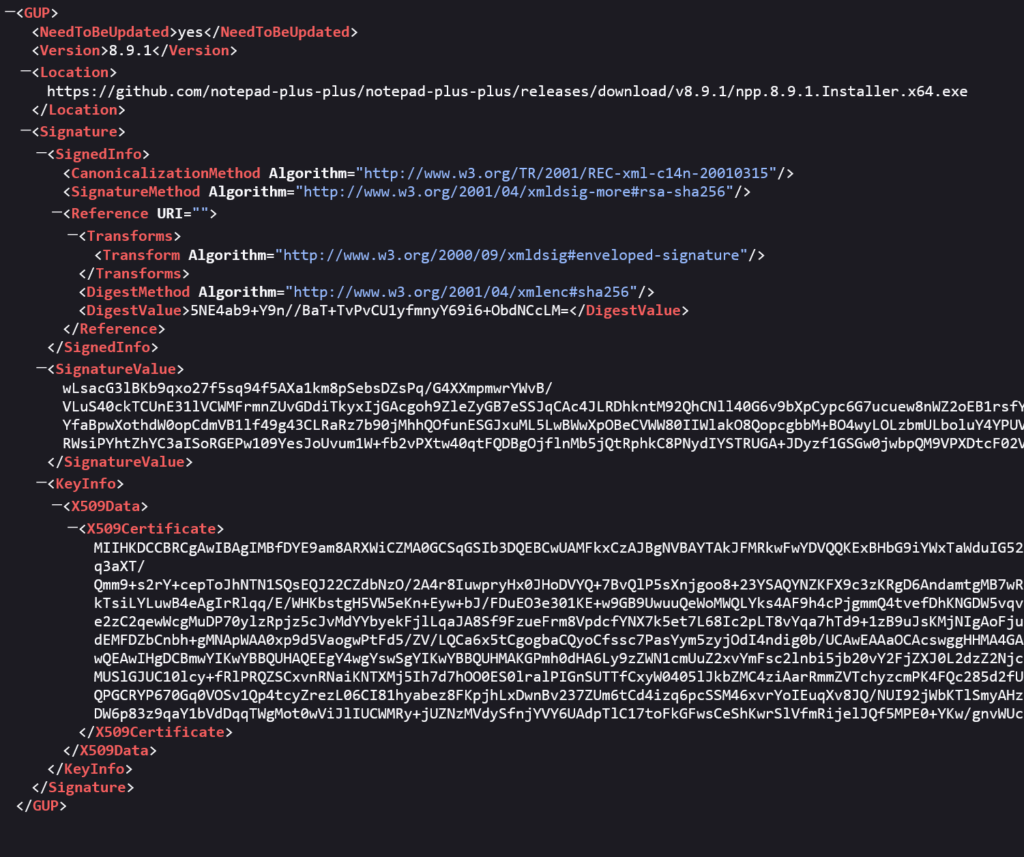

Ce fichier XML est généré à la volée, en fonction d’une version et d’une architecture système passées en paramètres. Par exemple un appel sur https://notepad-plus-plus.org/update/getDownloadUrl.php?version=8.6.5¶m=x64 donnera ceci (observez l’attribut NeedToBeUpdated et l’attribut Location) :

Si la réponse XML dit qu’une mise à jour est requise (NeedToBeUpdated), alors WinGUp télécharge la mise à jour à l’aide du lien fourni (champ « Location »), la place dans un répertoire temporaire, puis l’installe.

Toute personne qui maîtrise la réponse faite à WinGUp maîtrise aussi le champ « Location », et peut donc forcer un ordinateur à récupérer un fichier malveillant.

Or, le système de récupération des mises à jour faisait un appel HTTP vers le site de NotePad++, et non pas en HTTPS. De même, le système de réponse XML était sur un hébergement mutualisé, sur lequel d’autres clients pouvaient écrire. Ces manquements ont permis à des pirates de détourner une partie du trafic du site original, et de générer de fausses réponses XML par attaque « man-in-the-middle » (MITM).

Ainsi, des pirates ont intercepté les requêtes faites par le système de mises à jour automatiques WinGUp de NotePad++, envoyé un faux fichier XML avec une balise « Location » menant vers un programme malveillant, et NotePad++ a été compromis.

Est-ce que les mises à jour de NotePad++ étaient signées ?

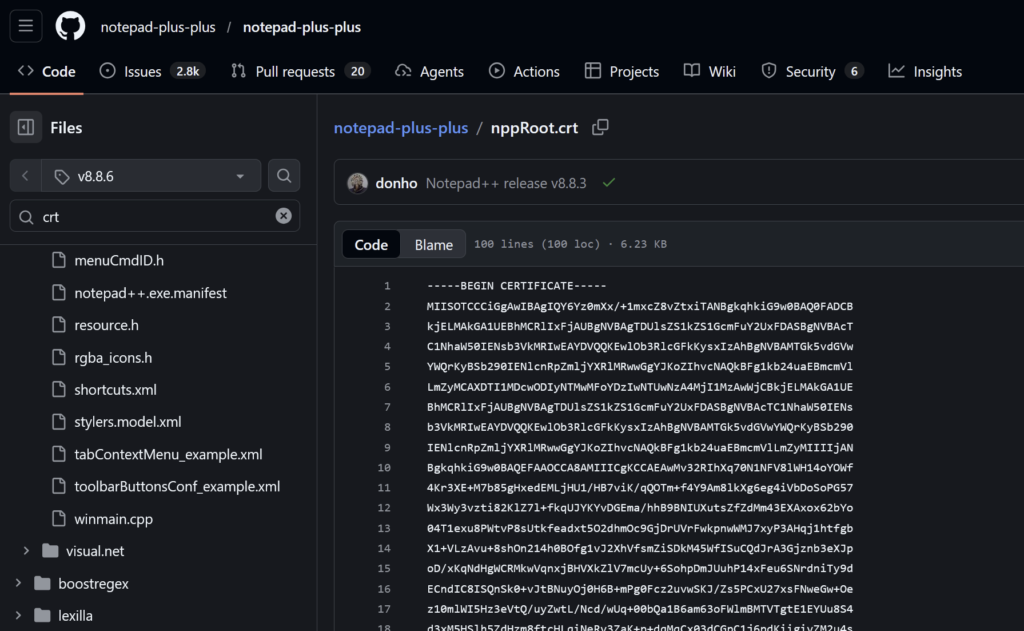

Les mises à jour de NotePad++ étaient signées, ce qui aurait dû limiter ce type d’attaque. Cependant, le certificat racine de signature était disponible sur le dépôt GitHub de NotePad++. Les attaquants ont donc réutilisé ce certificat pour signer leurs propres fichiers malveillants.

Extrait du certificat nppRoot.crt présent sur GitHub

Mon poste de travail est-il compromis par une mise à jour malveillante NotePad++ ?

L’incident de sécurité qui a compromis le système de mises à jour de NotePad++ a été déclaré en Juin 2025, et a continué jusqu’au 2 décembre 2025.

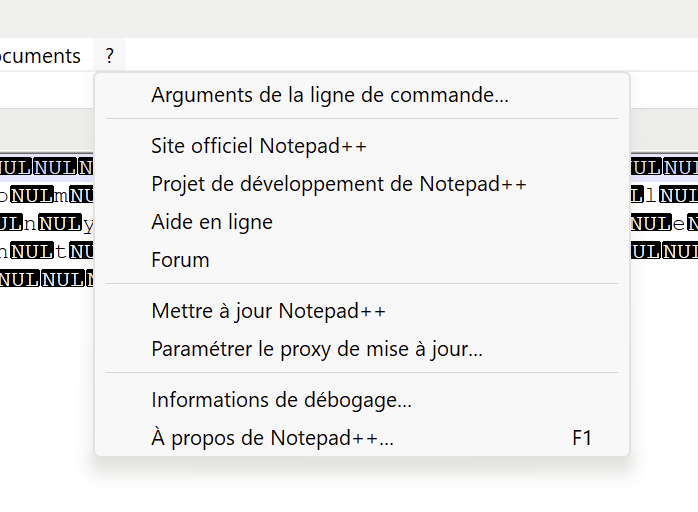

Toute mise à jour automatique appliquée à l’aide du menu « ? > Mettre à jour NotePad++ » sur cette période peut avoir entraîné l’installation d’un fichier malveillant.

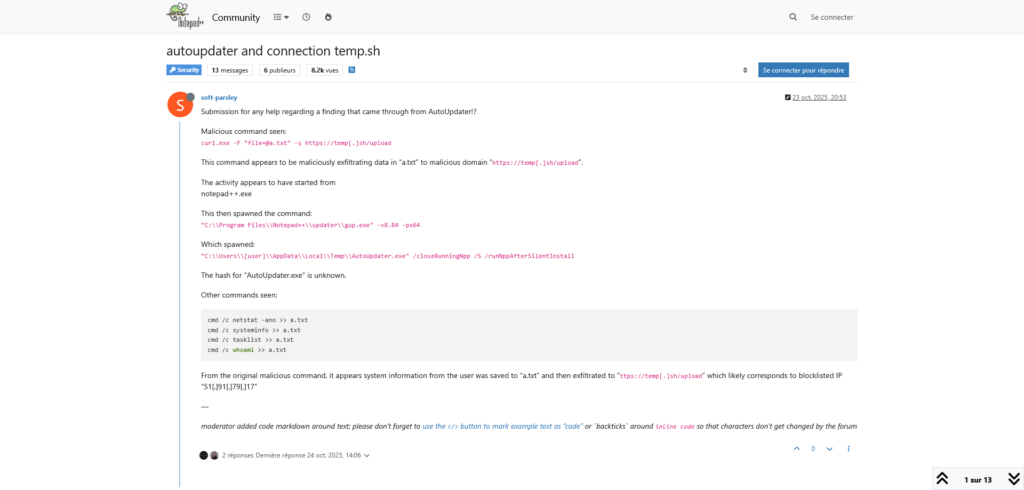

Les indicateurs qu’un poste a été compromis par une mise à jour NotePad++ sont :

- pour le fichier gup.exe (exécutable de WinGUp) :

- appels HTTP vers des sites différents de notepad-plus-plus.org, github;com, et release-assets.githubusercontent.com ;

- processus démarrés différents de explorer.exe ou npp<quelquechose> ;

- processus démarrés non signés.

- présence de fichiers update.exe ou AutoUpdater.exe qui lèvent des alertes antivirales sur le disque ;

- appels vers un domaine temp.sh.

Notons néanmoins que le chercheur Kevin Beaumont dit, dans un excellent article technique anglais, que les victimes de cette attaque étaient très ciblées et avaient des liens avec l’Asie de l’Est.

J’utilise CoreUpdate. Suis-je impacté ?

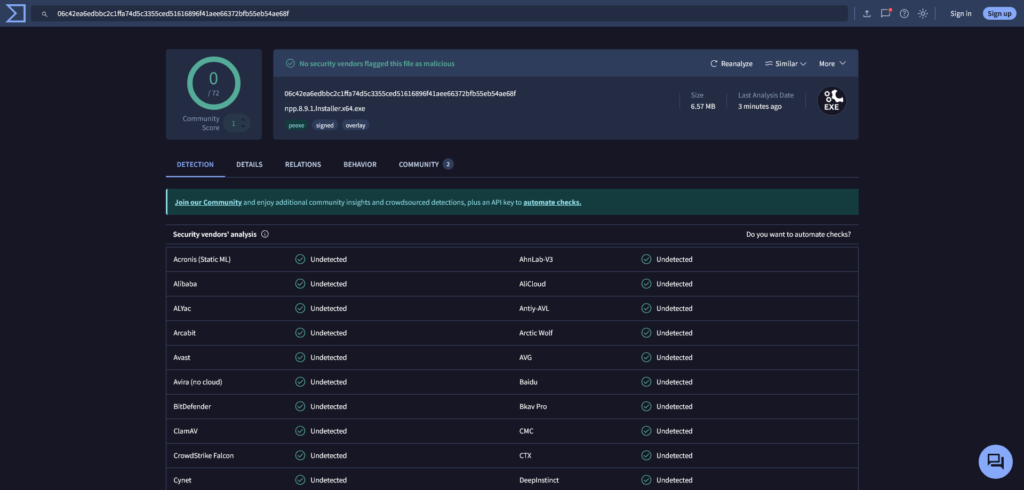

CoreUpdate récupère ses mises à jour depuis GitHub, lance des vérifications antivirales, teste les programmes, et les déploie ensuite chez ses clients à l’aide de Microsoft Intune ou via son Agent Universel.

Les mises à jour NotePad++ fournies par GitHub ne sont pas compromises d’après les informations disponibles. Nos mises à jour NotePad++ n’indiquent également aucun risque d’après VirusTotal.

Pour toute question technique, ou pour toute demande de démonstration de CoreUpdate, n’hésitez pas à contacter nos experts à contact@coreupdate.com.